2024年勒索软件格局:下降的赎金与演变的策略

摘要:

2024年,勒索软件犯罪持续猖獗,但呈现出新的变化。尽管加密货币仍然是勒索软件攻击的核心支付方式,但由于执法行动加强、国际合作改善以及受害者更倾向于拒绝支付赎金,导致全年勒索软件赎...

摘要:

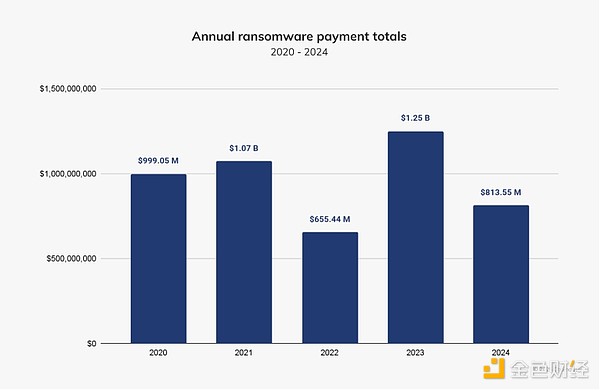

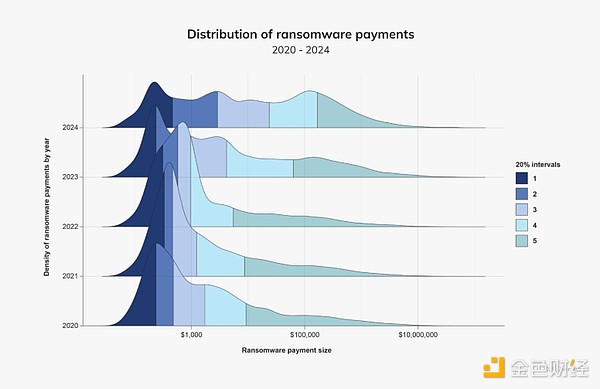

2024年,勒索软件犯罪持续猖獗,但呈现出新的变化。尽管加密货币仍然是勒索软件攻击的核心支付方式,但由于执法行动加强、国际合作改善以及受害者更倾向于拒绝支付赎金,导致全年勒索软件赎... 2024年,勒索软件犯罪持续猖獗,但呈现出新的变化。尽管加密货币仍然是勒索软件攻击的核心支付方式,但由于执法行动加强、国际合作改善以及受害者更倾向于拒绝支付赎金,导致全年勒索软件赎金总额下降约35%,约为8.1355亿美元。

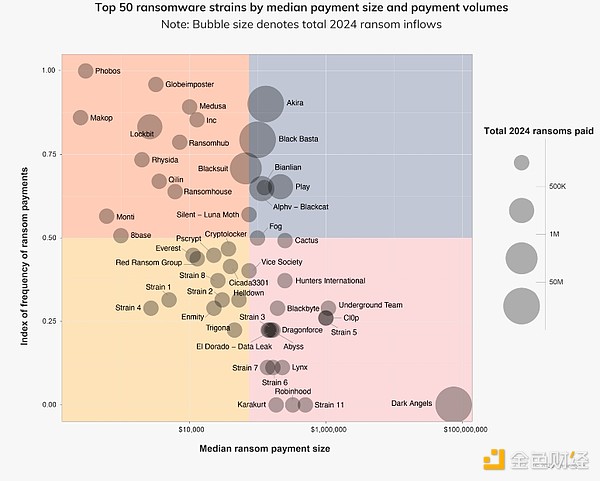

攻击者策略也随之改变。新的勒索软件变种不断涌现,表现出更强的适应性和敏捷性,攻击速度也加快,谈判通常在数据泄露后数小时内开始。攻击者类型多样化,包括民族国家行为者、勒索软件即服务(RaaS)运营商、个人操作者以及专门窃取数据的团伙。

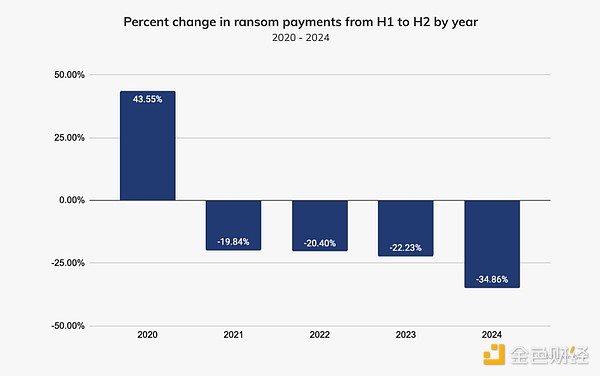

上半年勒索软件攻击者获得的金额达到4.598亿美元,比2023年同期增长2.38%,但下半年赎金支付大幅下降约34.9%。这与2021年以来赎金支付的下降趋势以及2024年下半年其他加密相关犯罪活动的整体下降相吻合。

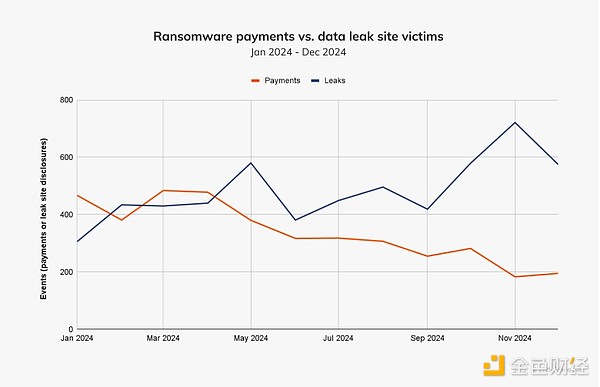

值得注意的是,虽然下半年数据泄露事件数量增加,但链上支付却减少,表明受害者增多,但支付金额降低。一些数据泄露网站的信息存在夸大或虚假成分,这进一步影响了数据的准确性。

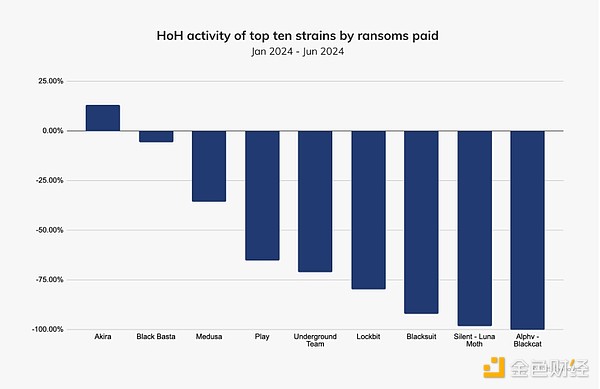

LockBit和BlackCat等知名勒索软件团伙的受挫,以及RansomHub等新的RaaS平台的兴起,也重塑了勒索软件的生态系统。事件响应数据显示,赎金索要金额和实际支付金额之间的差距持续扩大,许多受害者选择不支付赎金,而是选择数据恢复等其他途径。

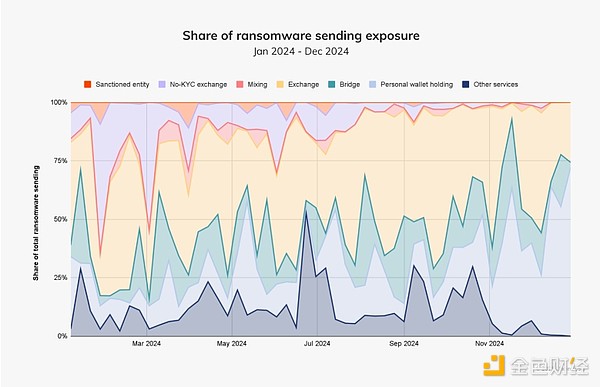

勒索软件洗钱方式也发生变化,混币器的使用大幅下降,而跨链桥的使用增加,个人钱包中存放的资金也显著增多。这与执法部门加强打击洗钱活动有关,勒索软件运营者对资金安全存放地点愈加谨慎。

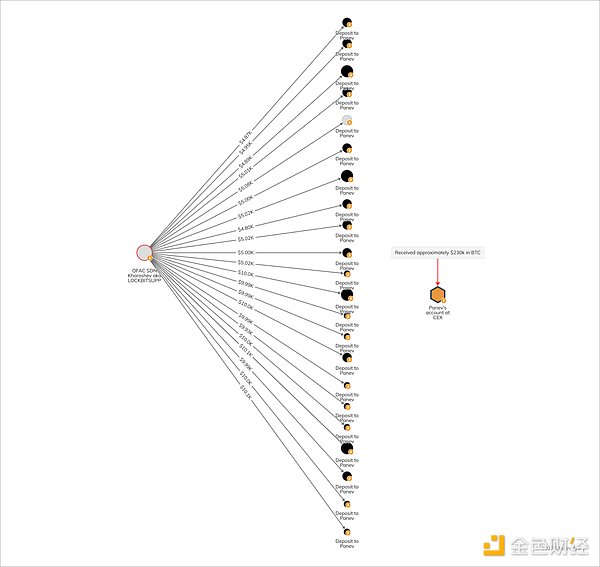

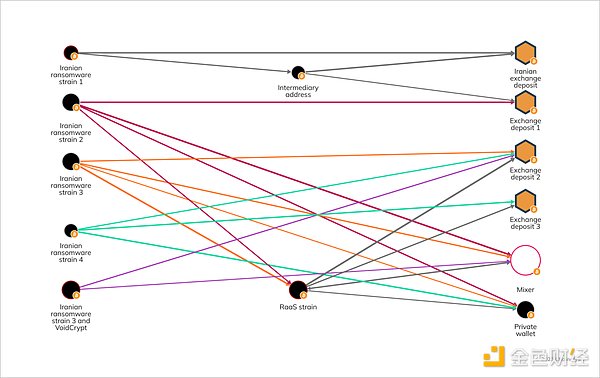

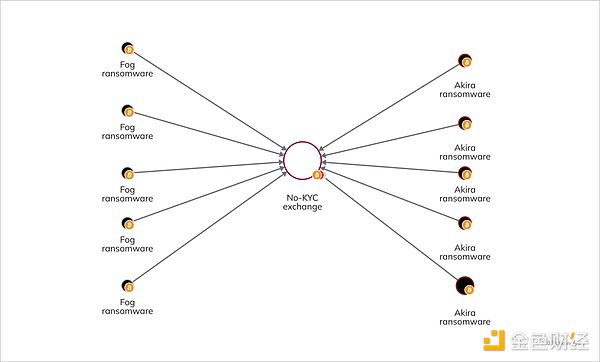

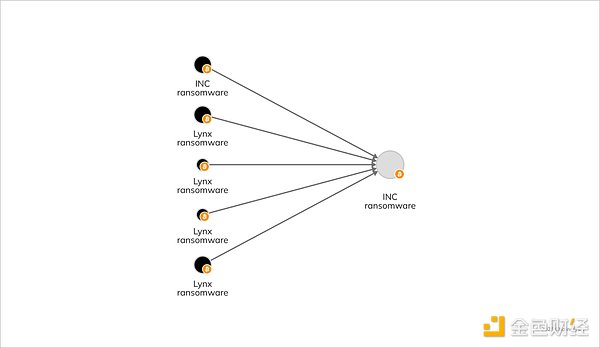

案例研究包括对LockBit运营商Rostislav Panev的逮捕,这凸显了区块链技术在追踪犯罪活动方面的作用;伊朗勒索软件团伙的活动,揭示了其与其他勒索软件之间的关联;以及Akira、Fog、INC和Lynx等勒索软件变种之间的联系,这些都体现了勒索软件生态系统中不断演变的策略和适应性。

总而言之,2024年勒索软件格局体现了执法行动、受害者防御能力提升以及攻击者策略演变的复杂互动。持续的合作和创新防御措施对于应对不断变化的威胁至关重要。

还没有评论,来说两句吧...